6 consigli utili per proteggersi dagli attacchi cyber che più di tutti stanno colpendo le PMI: i RANSOMWARE.

Ransomware malware: significato, tipologie e numeri

Negli ultimi anni stiamo assistendo ad una epidemia di attacchi ransomware malware da parte di vere e proprie organizzazioni del cybercrimine, che sta sempre di più coinvolgendo le PMI.

Le minacce via e-mail che hanno colpito l’Italia nel primo semestre 2023 sono state 119.048.776 mentre le visite ai siti malevoli sono state 5.470.479. Quelli ospitati su server italiani, e poi bloccati, ammontano a 68.334.

Gli ultimi studi sugli attacchi informatici indicano che in Italia, il numero di app malevole scaricate nel primo semestre 2023 è stato di 78.724.698, con 1.804 malware progettati appositamente per carpire informazioni bancarie.

Molti ricorderanno i danni che hanno fatto in Italia i famigerati ransomware Cryptolocker e ransomware Wannacry, colpendo migliaia di aziende ed enti pubblici Italiani e Europei, di tutti i settori e le dimensioni, bloccando per giorni mezza Italia.

Sempre di più sono le aziende colpite, anche di piccole dimensioni, per le quali l’unica possibile via di uscita è quella di PAGARE UN RISCATTO, spesso proporzionato alle possibilità economiche dell’azienda.

Eh già…perché adesso i cybercriminali leggono anche i bilanci e…se non paghi cosa succede?

Avere un ottimo BACKUP magari abbinato ad un buon sistema di DISASTER RECOVERY CLOUD, è sicuramente un incentivo per non pagare in quanto, anche se i dati vengono resi inaccessibili, è possibile sempre ricaricarli nel sistema a partire dall’ultimo backup integro.

Ma, i nostri amici hackers non si scoraggiano ed hanno pronto il “Piano B”: oltre a non restituire i dati, ora minacciano anche di pubblicare in rete i dati di cui vengono in possesso (Double Extorsion): dipendenti, clienti, soci…, generando un vero e proprio Data Breach, con tutte le conseguenze che comporta relative alla violazione delle normative privacy e GDPR, comprese possibili sanzioni per non parlare dei danni economici, danni d’immagine ed eventuali risarcimenti ai danneggiati.

Inoltre, anche pagando la somma richiesta, non è detto che i dati vengano restituiti, lasciando quindi in seri problemi l’azienda colpita.

Noi di Elios Solutions siamo sensibili a questi argomenti ed abbiamo chiesto ai nostri consulenti e partner specializzati in sicurezza informatica di fornire pochi e pratici consigli alle aziende, soprattutto quelle più piccole e per questo più vulnerabili perché meno strutturate, per proteggersi da questi pericolosi attacchi ramsonware malware.

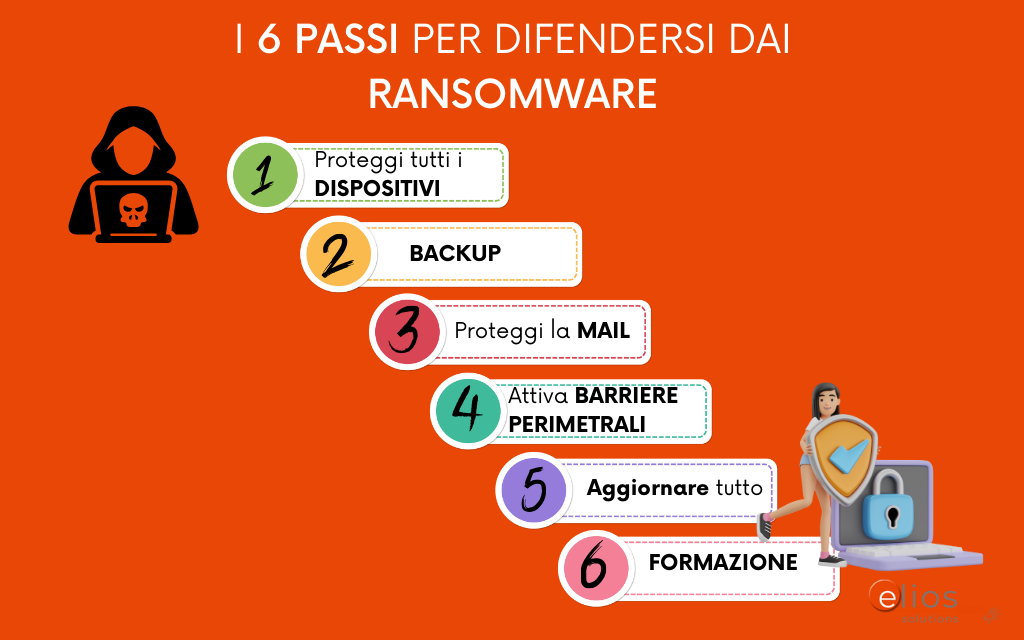

I 6 PUNTI CHIAVE per una strategia anti ransomware efficace per le PMI

1. Proteggere TUTTI i DISPOSITIVI

Spesso e volentieri le piccole e medie imprese tendono ad avere una qualche protezione solo su alcuni dispositivi, limitandola a quelli più utilizzati. Questo è uno degli atteggiamenti più sbagliati.

È fondamentale proteggere TUTTI i DISPOSITIVI presenti in azienda che in qualche modo possono essere connessi alla rete.

Oltre ovviamente a server e storage di rete (NAS) anche PC, notebook, micro-terminali utilizzati per la logistica fino ai singoli smartphone e tablet utilizzati dal personale in mobilità, dispositivi networking (switch e router), devono assolutamente essere protetti con tutti i crismi.

E occhio allo smart-working!

La recente pandemia ha fatto esplodere il fenomeno dei lavoratori che operano da casa o comunque da remoto. Spesso i pc utilizzati per collegarsi da casa non sono aziendali, non dispongono dei sistemi di protezione minimi come antivirus, antispam, firewall e spesso sono dotati di sistemi operativi non professionali o addirittura obsoleti (es. Windows XP) e sono magari utilizzati da più persone in famiglia, anche minori.

Adottare connessioni remote di tipo VPN, per proteggere il canale di trasmissione, è la misura primaria per evitare intrusioni dall’esterno.

Ma, se l’attenzione al mobile è fondamentale ricordatevi che, anche una banale stampante multifunzione di rete, una videocamera di sorveglianza o un dispositivo di rilevazione presenze, non adeguatamente protetti, potrebbero essere utilizzati per introdursi nella rete by-passando i sistemi di protezione periferici (firewall).

Ransomware soluzioni per l’Industry 4.0

Nel nostro ultimo articolo “Cybersecurity Industria 4.0” abbiamo parlato dei possibili rischi e soluzioni relativi all’integrazione fra macchine impiegate in produzione e network aziendale.

Lasciare delle falle nell’infrastruttura informatica aziendale è sicuramente il modo migliore per favorire attacchi dall’esterno, anche da cybercriminali improvvisati che, tramite software automatici cosiddetti di “snuffing” che si trovano facilmente nel dark web, scovano questi buchi non protetti nella rete per poi introdurre codici malevoli malware di tipo spyware (software spia) allo scopo di studiare la vittima per poi colpire definitivamente con un ransomware e chiedere un riscatto.

Protezione da ransomware per gli End-Point

Per proteggere pc e dispositivi periferici (End-Point) la prima misura di sicurezza da adottare è sicuramente l’utilizzo di password sicure, oltre ovviamente a tutti i classici sistemi di protezione di base come antivirus e antimalware.

La migliore protezione si ottiene però adottando sistemi di prevenzione, avanzati ed efficienti, come i sistemi di monitoraggio it, in grado di intervenire, anche con l’ausilio dell’Intelligenza Artificiale, ancora prima che la situazione possa diventare irrimediabile.

Negli ultimi anni, questi sistemi di monitoraggio proattivo sono diventati abbordabili anche per le PMI, sia in termini economici che di semplicità di utilizzo, rendendoli facilmente integrabili anche in quelle realtà aziendali dove non c’è un vero e proprio reparto IT dedicato.

2. Fare sempre il BACKUP

Non fare i BACKUP e/o aggiornarli di rado è purtroppo una pessima abitudine tipica delle piccole aziende. Infatti le grandi organizzazioni, essendo strutturate con reparti e responsabili IT dedicati pongono molta più attenzione ai rischi relativi alla cybersecurity.

La piccola e media impresa si affida spesso a partner esterni che non sempre riescono a imporsi, nel nome di “…ma dai tanto non ci è mai successo niente!!” – che spesso sono anche le ultime parole famose!

Il BACKUP è un livello di protezione passiva che interviene dopo che l’attacco ha già inferto i suoi danni ma, è fondamentale averlo integro e recente se si vuole ripristinare i dati qualora non si voglia cedere e pagare il riscatto (sempre consigliabile).

Come fare un backup sicuro

Un backup, per essere considerato sicuro, dovrebbe risiedere su più supporti NAS di rete (ridondanti) oltre che su supporti esterni, meglio ancora se in un Datacenter Cloud, con un livello di protezione alto (Tier 4 o Tier 5) e sistemi di DISASTER RECOVERY.

Un buon metodo di base è comunque sempre seguire la Regola Backup 3-2-1 ovvero: 3 serie di copie con 2 tecnologie diverse ( scelte fra NAS, tape o cloud) di cui almeno una fuori sede (Cloud).

3. Proteggere le MAIL

Le statistiche dicono che oltre l’80% degli attacchi ransomware colpisce via E-MAIL tramite tecniche di attacco chiamate PHISHING.

Come proteggere le caselle mail

Da un po’ di tempo i sistemi di posta elettronica vengono gestiti da provider Cloud (es. Aruba, Google, Microsoft 365, Register etc) che offrono livelli diversi di servizi in funzione della quantità e capienza delle caselle da gestire e dei livelli di sicurezza (backup, protezione attiva) che si vogliono mantenere.

Anche per una PMI, non solo per una grande azienda, è di fondamentale importanza proteggere le proprie mail con servizi di mailing professionali di alta qualità, che forniscano garanzie di protezione tramite servizi avanzati di antivirus, antimalware e antispam che agiscano al momento in cui la mail transita sui server del provider, bloccando in anticipo le e-mail sospette..

Oltre a questo primo livello di protezione, demandato al provider di posta, l’azienda si deve anche dotare di sistemi di filtraggio e protezione interni sia per i server che per i sistemi periferici come PC, dispositivi mobile, stampanti multifunzione con funzioni di mailing, dispositivi networking.

Tuttavia anche il più sofisticato e costoso sistema antivirus o antimalware non potrà mai dare la garanzia totale di bloccare tutto quello che contengono le mail.

Un allegato, un’immagine, un link nel testo, magari proveniente apparentemente da mittenti conosciuti, può celare una pericolosa insidia di cui può essere vittima un dipendente distratto e inconsapevole.

In questo caso l’arma più efficace per proteggersi dai rischi del Phishing e la formazione di cui parleremo dopo.

4. Attivare una BARRIERA PERIMETRALE

Gli attacchi informatici non si propagano nell’aria come un virus dell’influenza ma hanno sempre bisogno di un canale di trasmissione che non può essere altro che il WEB tramite cablaggio fisico, Wi-Fi o via rete cellulare o satellitare.

Per bloccare tentativi di intrusione dall’esterno è necessario alzare delle barriere di protezione ransomware che si interpongono fra il WEB e l’infrastruttura It. Questi dispositivi, spesso anche molto sofisticati, sono chiamati FIREWALL.

I firewall cosa sono e come operano

I firewall sono dei dispositivi di rete, hardware e/o software che, tramite regole ed algoritmi, di cui alcuni predefiniti dal costruttore ed altri configurati in fase di installazione, consentono di filtrare la comunicazione e la navigazione internet sia in entrata che in uscita, stabilendo quali tipologie di dati, servizi, applicazioni e utenti possono passare e quali no.

Di questi apparati firewall ce ne sono veramente di tutti i tipi, che offrono garanzie e livelli di protezione diversi in base al produttore, al modello e al prezzo.

Il nostro consiglio è comunque sempre quello di affidarsi a consulenti esperti in grado di consigliare la soluzione più idonea in funzione dell’infrastruttura che si deve proteggere e del livello di sicurezza che si vuole ottenere.

E’ importante sapere che, per installare correttamente un firewall, non basta inserire la spina ed accenderlo come per tanti altri dispositivi: serve un lavoro di configurazione e parametrizzazione iniziale che solo un tecnico esperto, magari certificato per quella tipologia di dispositivo, può eseguire.

Acquistare un firewall di alta qualità e non configurarlo correttamente sarebbe come acquistare un costosissimo SUV e affrontare un fuoristrada senza inserire la trazione integrale!

5. Tenere TUTTO AGGIORNATO

Tutte le soluzioni di cui abbiamo parlato sopra hanno un unico punto debole: la scadenza.

L’esempio più classico è quello degli antivirus e dei firewall: avere un antivirus malware o un firewall non aggiornato equivale ad avere una bottiglia di latte in frigorifero e lasciarla scadere!

È noto ormai che escono decine e decine di nuovi virus ransomware, malware e spyware ogni ora, costringendo i produttori di antivirus ad una rincorsa continua contro il tempo per rilasciare gli antidoti sotto forma di aggiornamenti e patch.

Gli aggiornamenti non riguardano solo antivirus e firewall ma anche sistemi operativi, software applicativi e bios residenti in qualsiasi dispositivo elettronico collegato in rete (pc, stampanti, switch, smartphone, tablet, stampanti multifunzione, sistemi di produzione etc). Questi normalmente vengono aggiornati dai produttori stessi tramite il rilascio delle patch che vanno a coprire le eventuali vulnerabilità di sicurezza che man mano vengono scoperte, anche a fronte di attacchi conosciuti nel mondo.

Purtroppo molti utenti non eseguono gli aggiornamenti perché richiedono tempo e rimandano continuamente queste attività esponendo inconsapevolmente i propri dispositivi ad attacchi.

PC ancora dotati di Windows XP o addirittura Vista, da tempo fuori manutenzione da parte di Microsoft, sono vere e proprie “bombe ad orologeria”, pronte ad esplodere in qualsiasi momento!

6. FORMAZIONE, formazione e ancora formazione…!

L’abbiamo tenuta per ultima ma, probabilmente è la più importante!

Purtroppo, il “miglior alleato” del Ransomware è l’UOMO!

Come abbiamo premesso in apertura, la maggior parte degli attacchi basati su Ransomware avvengono tramite tecniche di phishing, basate sull’invio di “email esca” dentro le quali si annidano codici malevoli sotto forma di innocui allegati (.doc, .xls, .jpeg, .exe, .pdf etc) o link a siti fasulli, all’apparenza identici agli originali come, ad esempio i siti di poste, amazon, banche, inps, Agenzia delle Entrate, PayPal, Telecom, siti pubblici etc..

Lo strumento più efficace per difendersi da queste minacce, oltre a quelli già citati prima come antiransomware, antimalware etc, è fare una adeguata formazione, sensibilizzando il personale ai rischi legati alla cybersecurity ed, in particolare, al rischio phishing.

Altra cosa molto importante è sensibilizzare gli utenti ad usare le password in modo intelligente con l’uso di poche e semplici “regolette” di base, affinché le password degli utenti non siano le solite “Nome1234″ e vengano cambiate spesso (almeno 1 volta ogni 6 mesi).

Ricordiamo inoltre che il Regolamento Europeo per la Protezione dei Dati GDPR richiede a tutte le aziende un adeguamento delle misure in materia di Sicurezza Informatica, tra cui la formazione del personale all’utilizzo di credenziali e password sicure.

A tal proposito abbiamo creato una “GUIDA PASSWORD SICURA” che puoi scaricare gratuitamente e diffondere in azienda per creare PASSWORD a prova di Hacker.

Conclusioni

Adottare una strategia di Cybersecurity, anche nelle PMI non può più essere una facoltà, bensì una precisa responsabilità.

Il Cybercrimine usa tecniche e strumenti Ransomware sempre più evoluti, avvalendosi anche dell’Intelligenza Artificiale, ed hanno creato delle vere e proprie organizzazioni internazionali, spesso sotto copertura per sembrare normali aziende che svolgono attività apparentemente lecite.

L’utilizzo di questi strumenti Ransomware, che sono disponibili nel Dark Web a poco prezzo, sono ormai appannaggio di singoli cybercriminali improvvisati e sprovveduti, sparsi in tutto il mondo e praticamente invisibili.

Adottare le minime misure di sicurezza informatica per proteggersi da questi rischi può salvaguardare l’esistenza della stessa azienda, il suo business e i suoi dipendenti.